Чуть больше года назад я писал сатью Бесплатный SSL сертификат для ESXi хоста, в которой я возносил к богам ZeroSSL, но время показало, что и тут припрятана ложка дегтя. В итоге спустя год, при выпуске очередного сертификата я получил сообщение "You have reached the maximum amount of 90-day certificates allowed on the Free Plan." ![]() . Ах тыж зара то такая. По началу я игнорировал просроченный сертификат на своем ESXi сервере, а вот когда Web морда перестала нормально открываться в Google Chrome терпение начинало заканчиваться, тут мне на телефоне от Google пришла в рекомендации статья с Habrа, про ACME протокол, в котрой было описано большое существование клиентов (кроме certbot), которые можно использовать для Let's Encrypt и других сервисов поддерживающих этот протокол.

. Ах тыж зара то такая. По началу я игнорировал просроченный сертификат на своем ESXi сервере, а вот когда Web морда перестала нормально открываться в Google Chrome терпение начинало заканчиваться, тут мне на телефоне от Google пришла в рекомендации статья с Habrа, про ACME протокол, в котрой было описано большое существование клиентов (кроме certbot), которые можно использовать для Let's Encrypt и других сервисов поддерживающих этот протокол.

Глаз мой упал на 2 клиента win-acme и Posh-ACME (первый вроде как бинарный, а второй это скрипты на PowerShell), из плюсов это ввсе можно выполнять на Windows, от первого я ожидал GUI, но видимо не судьба, токо консоль.

Итак, скачав клиента win-acme, его нужно разархивировать в какой-то каталог, я как тру специалист положил исполняемые файлы по пути

C:\temp\win-acme.v2.1.19.1142.x64.trimmed

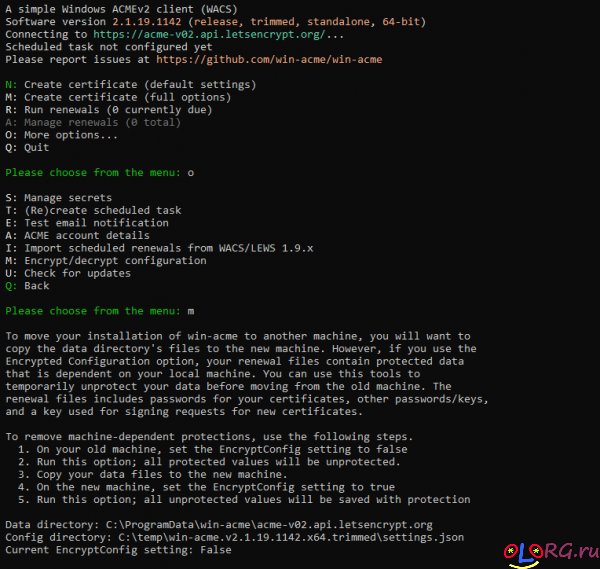

Следующим шагом нужно произвести небольшую настройку безопасности, а именно снять её. Для этого отредактируем 2 файла:

1 файл settings_default.json в разделе Security применить 2 параметра

"PrivateKeyExportable": true,

"EncryptConfig": false

2 файл settings.json сделать все тоже самое ![]() .

.

Далее необходимо запустить программу wacs.exe и проверить конфигурацию :

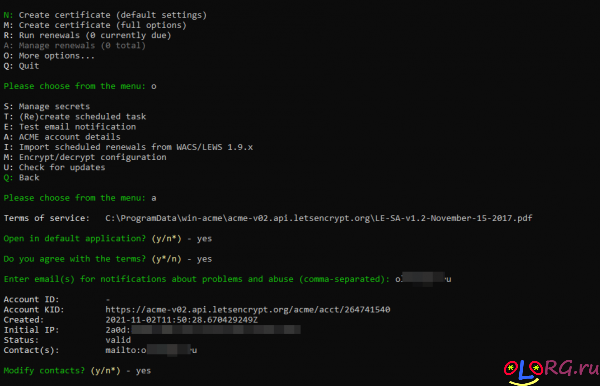

И произвести конфигурацию указа email, действия хорошо показаны на скриншете:

После задания emailа можно переходить в выпуску сертификата.

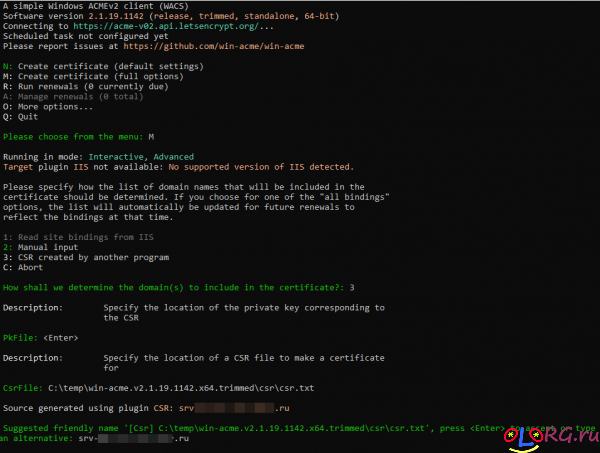

Необходимо получить CSR запрос на хосте ESXi и сохранить его в текстовом файле. Я пошел по пути наименьшего сопротивления и указал следующий путь:

C:\temp\win-acme.v2.1.19.1142.x64.trimmed\csr\csr.txt

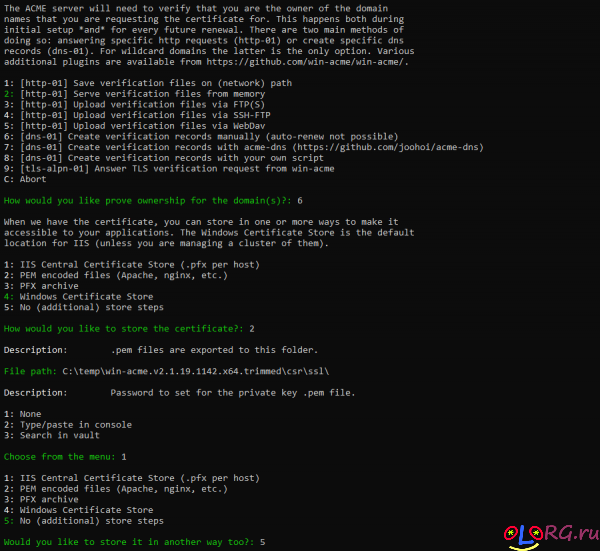

И приступаем к генерации валидного сертификата, в качестве потверждения я буду использовать публичный DNS Яндекс Коннекта, а для записи моего поддомена я имею A запись с серым IP.

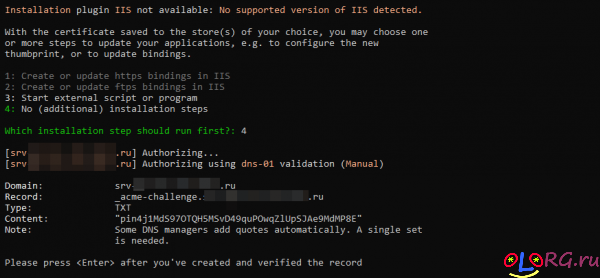

Далее все просто и понятно по скриншетам:

Выполняем на автомате до тех пор, пока не попросит создать TXT запись домена, тут стоит прерваться и создать эту запись, после чего подождать, пока эта запись будет доступна на DNS серверх, которые использует "Let's Encrypt" для потверждения (как правило эта операция занимает от 15 минут до 48 часов)

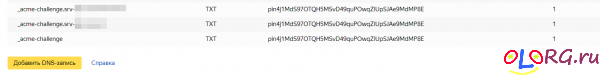

Я толком не понял какую запись использует "Let's Encrypt", но создал сразу 3

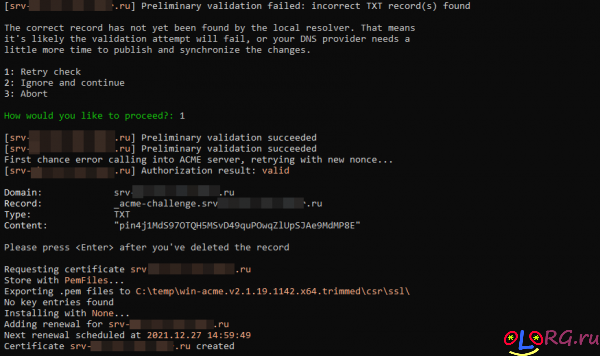

Если все пройдет успешно, то на выходе получатся следующие сообщения:

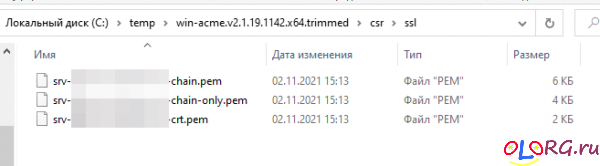

Собственно потом по указанному пути и можно забрать свои файлы для установки

Собственно для импорта в ESXi используется самый крупный файл с именем *-chain.pem, в нем содержится и сам сертификат и вся полная цепочка.

Надеюсь, что сегодняшней статьей я был очень Вам полезен. С Вас комментарий и Donate ![]() .

.

![OLORG[dot]ru OLORG[dot]ru](http://olorg.ru/application/maxsite/templates/olorgru/assets/images/logos/olorg-logo.png)